Annotation

- Introduction

- Comprendre les systèmes modernes de reconnaissance faciale

- Le défi technique de la reconnaissance faciale masquée

- Aborder les biais dans les systèmes de reconnaissance faciale

- Construire un modèle de reconnaissance faciale masquée

- Applications réelles et considérations d'implémentation

- Considérations éthiques et déploiement responsable

- Avantages et inconvénients

- Conclusion

- Questions fréquemment posées

Guide de Reconnaissance Faciale Masquée : Construire des Systèmes d'IA qui Fonctionnent avec des Couvertures Facial

Guide complet sur le développement de systèmes d'IA pour une reconnaissance faciale précise avec des masques, couvrant la mise en œuvre technique, l'atténuation des biais et

Introduction

Dans le paysage de sécurité en évolution d'aujourd'hui, la technologie de reconnaissance faciale fait face à des défis sans précédent avec l'adoption généralisée des couvre-visages. Ce guide complet explore comment construire des systèmes d'IA robustes capables d'identifier avec précision les individus même lorsqu'ils portent des masques. Nous parcourons des étapes pratiques en utilisant des modèles pré-entraînés et des ensembles de données accessibles, offrant à la fois une profondeur technique et une applicabilité réelle pour les développeurs et les professionnels de la sécurité travaillant avec les technologies de vision par ordinateur.

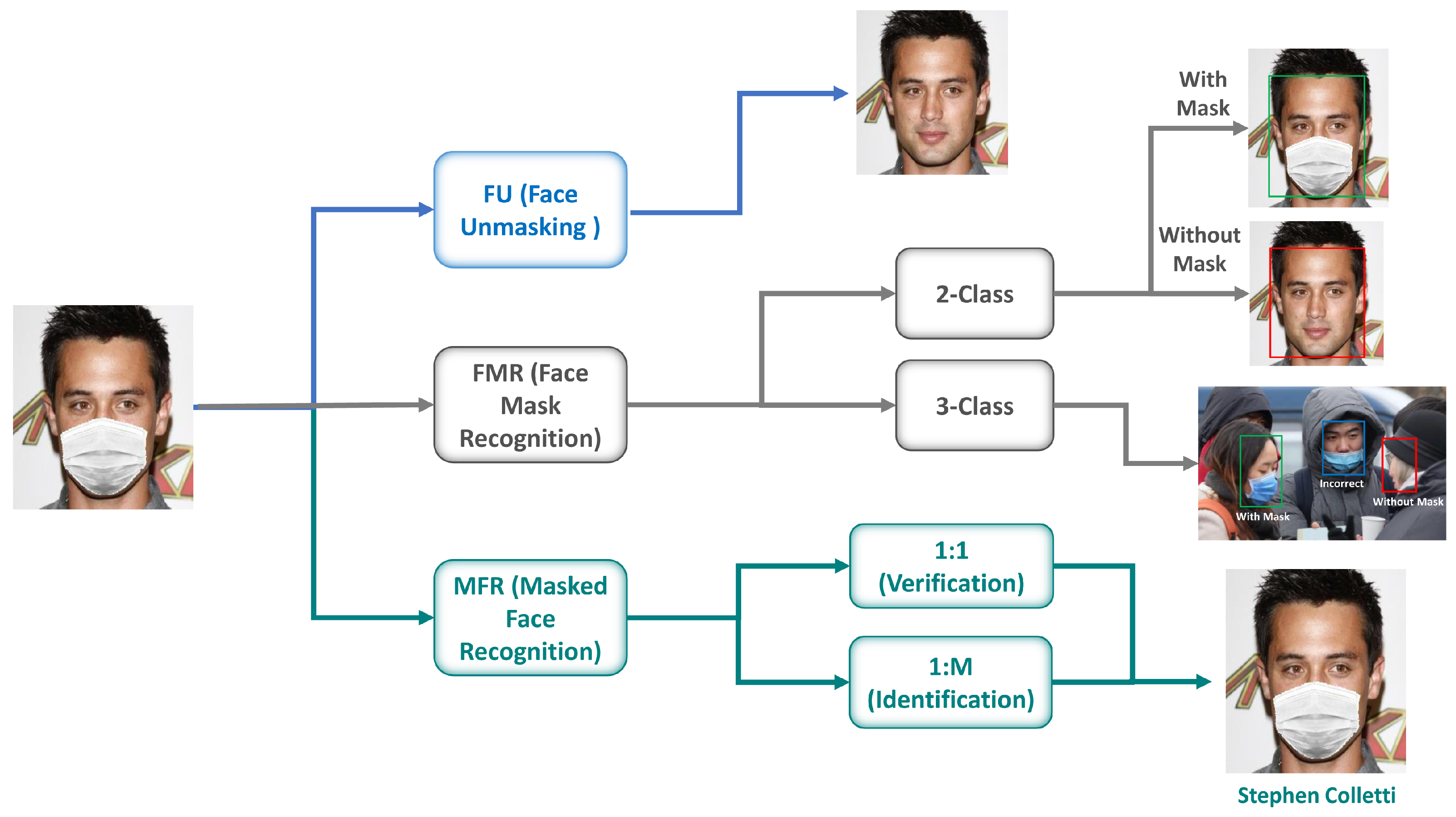

Comprendre les systèmes modernes de reconnaissance faciale

La reconnaissance faciale représente une technologie biométrique sophistiquée qui identifie ou vérifie les individus à partir d'images numériques ou de trames vidéo. Le processus implique plusieurs étapes : détection des visages, extraction des caractéristiques et classification. Ces systèmes analysent les motifs et caractéristiques faciales uniques pour créer des signatures numériques qui distinguent une personne d'une autre. La technologie est devenue de plus en plus répandue dans les systèmes de sécurité, l'authentification des appareils mobiles et les applications de contrôle d'accès. L'émergence des visages masqués présente des obstacles techniques significatifs, car les systèmes traditionnels reposent sur une visibilité faciale complète pour des performances optimales. Les solutions modernes doivent s'adapter pour gérer les occlusions partielles tout en maintenant la précision et la fiabilité dans des scénarios réels.

Le défi fondamental réside dans le développement d'algorithmes capables d'extraire des caractéristiques significatives des régions faciales visibles limitées. Les systèmes avancés intègrent désormais des techniques d'entraînement spécialisées utilisant des ensembles de données divers contenant des visages masqués et non masqués. Cette approche permet aux modèles d'apprendre des représentations robustes qui restent efficaces même lorsque des parties significatives du visage sont obscurcies. Comprendre ces principes fondamentaux est essentiel pour quiconque met en œuvre des outils de vision par ordinateur dans des applications de sécurité ou d'identification.

Le défi technique de la reconnaissance faciale masquée

Les systèmes de reconnaissance faciale traditionnels dépendent fortement de la visibilité complète des caractéristiques faciales pour une identification précise. Les masques obscurcissent les régions critiques incluant le nez, la bouche et les joues inférieures – des zones qui contiennent des caractéristiques distinctives d'identification. Cette occlusion perturbe les motifs de caractéristiques que les algorithmes conventionnels sont entraînés à reconnaître, conduisant à une dégradation potentielle des performances. Répondre à ce défi nécessite des approches innovantes qui reconstruisent les caractéristiques faciales manquantes ou se concentrent plus intensément sur les zones visibles restantes. Une stratégie efficace implique d'entraîner des modèles spécifiquement sur des ensembles de données contenant des visages masqués, leur permettant d'apprendre quelles caractéristiques visibles restent les plus discriminatives. Les méthodes alternatives emploient des modèles génératifs qui peuvent inférer intelligemment les régions occluses basées sur des informations contextuelles des zones visibles. Les mécanismes d'attention avancés permettent aux modèles de prioriser dynamiquement les régions faciales les plus informatives, minimisant l'impact des zones couvertes. Surmonter avec succès les défis de la reconnaissance faciale masquée assure la pertinence continue de cette technologie dans des environnements où les couvre-visages sont courants, des établissements de santé aux points de contrôle de sécurité.

Aborder les biais dans les systèmes de reconnaissance faciale

Le biais dans la reconnaissance faciale représente une préoccupation éthique et technique critique qui peut conduire à des résultats discriminatoires. La recherche a démontré que de nombreux systèmes présentent une précision réduite pour certains groupes démographiques, incluant les personnes de couleur, les femmes et les adultes plus âgés. Ces disparités proviennent de multiples sources : des données d'entraînement déséquilibrées, des choix de conception algorithmique et des méthodologies d'évaluation. Pour construire des systèmes plus équitables, les développeurs devraient mettre en œuvre des stratégies complètes d'atténuation des biais. Utiliser des données d'entraînement diversifiées et représentatives qui reflètent fidèlement les populations cibles est fondamental. Cela nécessite une collecte de données intentionnelle à partir de sources variées à travers différentes démographies. De plus, employer des algorithmes conscients de l'équité spécialement conçus pour réduire les biais grâce à des techniques comme la repondération des données, la régularisation ou l'entraînement antagoniste peut améliorer significativement l'équité. L'évaluation régulière utilisant des métriques d'équité – incluant l'égalité des chances, les probabilités égalisées et la parité démographique – fournit des mesures quantitatives de la performance du système à travers différents groupes. La surveillance et l'audit continus assurent que les systèmes maintiennent l'équité lorsqu'ils rencontrent de nouvelles données et scénarios dans les environnements de production.

Construire un modèle de reconnaissance faciale masquée

La configuration appropriée de l'environnement forme la fondation pour le développement réussi du modèle. Commencez par installer les packages Python essentiels qui fournissent les capacités de calcul, de traitement d'image et d'apprentissage automatique requises pour les tâches de reconnaissance faciale. Les bibliothèques clés incluent NumPy pour les opérations numériques, Pandas pour la manipulation des données, OpenCV pour le traitement d'image, Matplotlib pour la visualisation et Keras pour l'implémentation des réseaux neuronaux. La bibliothèque Pillow gère le chargement et la manipulation des images, tandis que Pickle permet la sérialisation du modèle pour sauvegarder et charger les systèmes entraînés. Un environnement correctement configuré assure que tous les outils nécessaires sont disponibles pour les étapes de développement ultérieures, de la préparation des données au déploiement du modèle. Cette configuration fournit le cadre pour mettre en œuvre des API et SDK d'IA sophistiqués qui pourraient s'intégrer à votre système de reconnaissance.

Étape 1 : Configuration de l'environnement et configuration des bibliothèques

Des données de haute qualité et bien préparées servent de pierre angulaire pour des systèmes de reconnaissance faciale efficaces. Ce guide utilise une version modifiée de l'ensemble de données Labeled Faces in the Wild (LFW), augmentée avec des images masquées simulées pour créer des exemples d'entraînement réalistes. L'ensemble de données LFW standard contient des photographies de visages étiquetées adaptées aux tâches de reconnaissance, mais manque d'exemples masqués. Pour répondre à cette limitation, nous générons des images masquées synthétiques en superposant programmatiquement des modèles de masques sur des visages existants en utilisant des techniques de traitement d'image comme le mélange alpha et les transformations géométriques. Cette approche crée un ensemble de données équilibré contenant à la fois des exemples masqués et non masqués, fournissant la variation nécessaire pour que les modèles apprennent des représentations de caractéristiques robustes. La préparation appropriée de l'ensemble de données implique plusieurs étapes : charger les images avec les étiquettes correspondantes, redimensionner à des dimensions cohérentes, normaliser les valeurs de pixels et partitionner en sous-ensembles d'entraînement et de validation. Une préparation méticuleuse des données influence directement la performance du modèle, assurant que le système reçoit des exemples de haute qualité et représentatifs qui permettent un apprentissage efficace dans des conditions variées.

Étape 2 : Préparation complète de l'ensemble de données

Le modèle FaceNet, développé par des chercheurs de Google, fournit une fondation pré-entraînée puissante pour les tâches de reconnaissance faciale. Cette architecture sophistiquée de réseau neuronal convolutionnel génère des embeddings faciaux compacts – des représentations vectorielles denses qui capturent des caractéristiques faciales distinctives dans un espace de faible dimension. Ces embeddings permettent des opérations efficaces de vérification, d'identification et de regroupement de visages. Charger le modèle FaceNet pré-entraîné implique d'importer à la fois l'architecture du réseau et les poids appris, puis de le configurer pour l'extraction de caractéristiques plutôt que pour un réentraînement complet. Cette approche d'apprentissage par transfert tire parti des connaissances acquises à partir de massifs ensembles de données de visages, réduisant le temps de développement et les exigences computationnelles. Le modèle traite les images de visages pour produire des embeddings de 128 dimensions ou 512 dimensions qui servent de caractéristiques d'entrée pour les étapes de classification ultérieures. L'efficacité de FaceNet le rend adapté au déploiement dans des environnements à ressources limitées, incluant les appareils edge et les applications mobiles. En construisant sur cette fondation établie, les développeurs peuvent se concentrer sur l'adaptation du système pour les scénarios de visages masqués plutôt que de s'entraîner à partir de zéro.

Étape 3 : Implémentation du modèle FaceNet

Avec les embeddings faciaux extraits en utilisant FaceNet, l'étape suivante implique de construire un classifieur qui mappe ces représentations numériques à des identités spécifiques. Ce guide emploie un classifieur à machine à vecteurs de support (SVM), un algorithme robuste bien adapté pour la classification de caractéristiques de haute dimension. Les SVM fonctionnent en identifiant l'hyperplan optimal qui sépare maximalement les différentes classes dans l'espace des caractéristiques. L'entraînement du classifieur implique de lui fournir les embeddings faciaux avec leurs étiquettes d'identité correspondantes de l'ensemble de données d'entraînement. Le SVM apprend les motifs distinctifs associés à chaque individu, lui permettant de classer avec précision de nouveaux exemples non vus. Les étapes de prétraitement critiques incluent la normalisation L2 des embeddings pour assurer des échelles de caractéristiques cohérentes et l'encodage des étiquettes pour convertir les identités textuelles en valeurs numériques. Un entraînement et une validation appropriés du classifieur assurent que le système peut distinguer de manière fiable entre les individus basés sur leurs caractéristiques faciales, même lorsque des parties du visage sont obscurcies par des masques. Cette couche de classification représente où de nombreuses plateformes d'automatisation IA intégreraient la capacité de reconnaissance dans des flux de travail de sécurité ou d'identification plus larges.

Étape 4 : Développement et entraînement du classifieur

Des tests approfondis avec des images précédemment non vues fournissent la validation ultime de la performance du modèle et de sa capacité de généralisation. Cette phase critique implique de charger de nouvelles images – à la fois masquées et non masquées – que le modèle n'a pas rencontrées pendant l'entraînement. Le processus de test reflète le pipeline de prétraitement : les images sont redimensionnées, normalisées et traitées through le modèle FaceNet pour générer des embeddings. Ces embeddings passent ensuite through le classifieur SVM entraîné pour produire des prédictions d'identité. Comparer ces prédictions avec les étiquettes de vérité terrain quantifie la précision du modèle à travers différentes conditions. Tester spécifiquement avec des images masquées évalue la robustesse du système aux occlusions, tandis que les tests non masqués établissent une performance de base. L'évaluation complète devrait inclure des métriques au-delà de la simple précision, telles que la précision, le rappel et le score F1, particulièrement pour les ensembles de données déséquilibrés. Cette méthodologie de test rigoureuse assure que le modèle performe de manière fiable dans des scénarios de déploiement réels, fournissant confiance en son applicabilité pratique pour les systèmes de sécurité, de contrôle d'accès ou d'identification.

Applications réelles et considérations d'implémentation

La technologie de reconnaissance faciale masquée trouve des applications à travers de nombreux secteurs où l'identification reste essentielle malgré les couvre-visages. Dans les environnements de soins de santé, la technologie permet un contrôle d'accès sécurisé tout en accommodant les exigences de masques médicaux. Les points de contrôle de sécurité dans les aéroports et les installations gouvernementales bénéficient de capacités d'identification maintenues pendant les mandats de santé publique. Les systèmes de sécurité retail peuvent continuer la surveillance malgré les clients portant des masques, tandis que les institutions financières préservent les processus d'authentification pour les individus masqués. La technologie soutient également les systèmes de sécurité biométriques dans les environnements d'entreprise où les politiques de masques peuvent fluctuer. Chaque domaine d'application présente des exigences uniques concernant les seuils de précision, la vitesse de traitement et l'intégration avec l'infrastructure de sécurité existante. Comprendre ces cas d'utilisation variés aide les développeurs à adapter les systèmes à des contextes opérationnels spécifiques et à des attentes de performance.

Applications industrielles diverses

L'implémentation réussie de la reconnaissance faciale masquée nécessite une considération attentive de l'architecture du système et des composants techniques. Le pipeline complet inclut typiquement des étapes de détection des visages, d'alignement, d'extraction de caractéristiques et de classification. Pour les scénarios de visages masqués, des étapes de prétraitement supplémentaires peuvent impliquer la détection des masques et des techniques d'alignement spécialisées qui se concentrent sur les régions faciales supérieures. Les architectes de système doivent équilibrer les exigences de précision contre les contraintes computationnelles, particulièrement pour les applications en temps réel. Les déploiements basés sur le cloud offrent une scalabilité et des mises à jour faciles, tandis que l'informatique edge fournit des avantages de confidentialité et une latence réduite. L'intégration avec les systèmes de sécurité existants nécessite souvent des API standardisées et une compatibilité avec l'infrastructure héritée. La surveillance de performance et les mécanismes d'amélioration continue assurent que les systèmes maintiennent la précision à mesure que de nouveaux styles de masques et tendances de couvre-visages émergent. Ces décisions architecturales impactent significativement la praticité et l'efficacité des systèmes déployés à travers différents environnements opérationnels.

Implémentation technique et architecture du système

Optimiser les systèmes de reconnaissance faciale masquée implique de multiples stratégies pour améliorer la précision tout en gérant les ressources computationnelles. Les techniques d'augmentation de données spécifiquement adaptées pour les scénarios masqués – incluant des positions, types et couleurs de masques variés – améliorent la robustesse du modèle. Les approches d'apprentissage par transfert affinent les modèles pré-entraînés sur des ensembles de données de visages masqués, accélérant le développement tout en maintenant la performance. Les méthodes d'ensemble qui combinent multiples algorithmes peuvent booster la précision en tirant parti des forces complémentaires. Les mécanismes d'attention qui pondèrent dynamiquement les régions faciales aident les systèmes à se concentrer sur les caractéristiques visibles les plus discriminatives. Le réentraînement régulier du modèle avec des données nouvellement collectées prévient la dégradation de performance over time. Ces techniques d'optimisation permettent aux développeurs de créer des systèmes efficaces et précis adaptés au déploiement pratique à travers divers scénarios réels, des installations de haute sécurité aux lieux publics.

Techniques d'optimisation de performance

Considérations éthiques et déploiement responsable

Le déploiement des systèmes de reconnaissance faciale masquée soulève d'importantes considérations de confidentialité qui nécessitent une attention minutieuse. Les organisations doivent mettre en œuvre des pratiques transparentes de gestion des données, communiquant clairement comment les données faciales sont collectées, stockées et traitées. Le cryptage sécurisé des modèles stockés et des données en transit protège contre l'accès non autorisé. Établir des politiques de rétention des données qui limitent la durée de stockage réduit les risques de confidentialité. Fournir des mécanismes de désistement où c'est possible respecte l'autonomie individuelle tout en maintenant la sécurité où absolument nécessaire. Ces sauvegardes de confidentialité aident à équilibrer les bénéfices de sécurité avec les droits fondamentaux, favorisant la confiance publique dans l'utilisation responsable de la technologie à travers différents contextes et applications.

Protection de la vie privée et sécurité des données

Naviguer dans le paysage réglementaire en évolution représente un aspect critique du déploiement responsable de la reconnaissance faciale masquée. Différentes juridictions ont mis en œuvre des exigences variées concernant la collecte et le traitement des données biométriques. Le RGPD de l'Union européenne établit des directives strictes pour la gestion des données biométriques, tandis que divers états américains ont promulgué leurs propres lois sur la confidentialité biométrique. La conformité implique de mettre en œuvre des évaluations d'impact sur la protection des données, d'obtenir un consentement approprié où requis et de maintenir une documentation complète des activités de traitement des données. L'adhésion aux normes techniques émergentes assure l'interopérabilité et facilite l'audit par des tiers. Les efforts de conformité proactive non seulement répondent aux obligations légales mais démontrent également l'engagement organisationnel envers des pratiques technologiques éthiques, potentiellement améliorant l'acceptation et la confiance publiques.

Conformité réglementaire et normes

Avantages et inconvénients

Avantages

- Permet une identification fiable malgré l'occlusion faciale partielle

- Améliore la sécurité dans les environnements où les masques sont couramment portés

- S'adapte aux exigences évolutives de santé et sécurité publiques

- S'intègre de manière transparente avec l'infrastructure existante de reconnaissance faciale

- Ouvre de nouvelles applications dans les établissements de soins de santé et médicaux

- Maintient la fonctionnalité pendant les périodes d'utilisation saisonnière des masques

- Fournit la continuité de service pendant les urgences de santé publique

Inconvénients

- Généralement une précision inférieure comparée aux systèmes de reconnaissance non masqués

- Nécessite des ensembles de données d'entraînement spécialisés avec des exemples masqués

- Exigences computationnelles accrues pour la gestion complexe des occlusions

- Soulève des préoccupations de confidentialité supplémentaires avec l'identification masquée

- Vulnérabilité potentielle aux attaques adverses exploitant les occlusions

Conclusion

La reconnaissance faciale masquée représente une adaptation cruciale de la technologie biométrique aux réalités contemporaines où les couvre-visages sont devenus courants. En tirant parti des approches avancées d'apprentissage profond, de la préparation complète des ensembles de données et de la conception réfléchie du système, les développeurs peuvent créer des systèmes d'identification robustes qui maintiennent la fonctionnalité malgré les occlusions faciales partielles. Le chemin d'implémentation technique fournit un cadre pratique pour construire des solutions efficaces. Cependant, le déploiement réussi nécessite une attention égale aux considérations éthiques, à l'atténuation des biais et à la conformité réglementaire. Alors que la technologie continue d'évoluer, l'affinement continu améliorera davantage la précision et élargira les cas d'utilisation applicables. Lorsqu'elle est implémentée de manière responsable, la technologie de reconnaissance faciale masquée offre des capacités précieuses pour la sécurité, le contrôle d'accès et l'identification à travers divers secteurs.

Questions fréquemment posées

Quelle est la précision de la reconnaissance faciale avec des images masquées ?

Les systèmes modernes de reconnaissance faciale masquée peuvent atteindre plus de 90 % de précision avec des données d'entraînement et des algorithmes appropriés. La performance dépend de la qualité des données, de l'architecture du modèle et des caractéristiques visibles spécifiques disponibles. Les systèmes entraînés sur des ensembles de données masquées diversifiés surpassent généralement ceux adaptés à partir de modèles de reconnaissance standard.

Quelles sont les principales préoccupations éthiques avec la reconnaissance faciale ?

Les principales préoccupations éthiques incluent les violations de la vie privée, les biais démographiques, l'utilisation abusive potentielle par les autorités et le manque de consentement. Le déploiement responsable nécessite de la transparence, l'atténuation des biais, la conformité réglementaire et des directives d'utilisation claires pour équilibrer les avantages en matière de sécurité avec la protection des droits individuels.

Les systèmes de reconnaissance faciale existants peuvent-ils gérer les masques ?

Les systèmes standard subissent des baisses significatives de précision avec les masques. La reconnaissance masquée efficace nécessite un réentraînement avec des ensembles de données masquées, une extraction de caractéristiques spécialisée axée sur les régions supérieures du visage et souvent des modifications architecturales pour gérer spécifiquement les modèles d'occlusion.

Quels types de masques sont les plus difficiles pour la reconnaissance faciale ?

Les masques de couleur unie couvrant le nez et la bouche posent le plus grand défi, tandis que les masques transparents ou partiels peuvent permettre une meilleure extraction des caractéristiques. Les systèmes entraînés sur divers types de masques fonctionnent de manière plus robuste dans différents scénarios de masquage.

Comment les organisations peuvent-elles garantir une utilisation éthique de la reconnaissance faciale masquée ?

Les organisations doivent mettre en œuvre des politiques de transparence, obtenir un consentement lorsque cela est possible, auditer régulièrement les biais, se conformer aux réglementations et utiliser des principes de minimisation des données pour protéger la vie privée et assurer un déploiement responsable de la technologie.

Articles pertinents sur l'IA et les tendances technologiques

Restez à jour avec les dernières informations, outils et innovations qui façonnent l'avenir de l'IA et de la technologie.

Grok AI : Génération Illimitée de Vidéos Gratuite à partir de Texte et d'Images | Guide 2024

Grok AI propose une génération illimitée de vidéos gratuite à partir de texte et d'images, rendant la création de vidéos professionnelles accessible à tous sans compétences en montage.

Configuration de Grok 4 Fast sur Janitor AI : Guide Complet de Jeu de Rôle Sans Filtre

Guide étape par étape pour configurer Grok 4 Fast sur Janitor AI pour un jeu de rôle sans restriction, incluant la configuration de l'API, les paramètres de confidentialité et les conseils d'optimisation

Top 3 des extensions de codage IA gratuites pour VS Code 2025 - Boostez votre productivité

Découvrez les meilleures extensions d'agents de codage IA gratuites pour Visual Studio Code en 2025, y compris Gemini Code Assist, Tabnine et Cline, pour améliorer votre